Supóngase que su fuerza de ventas trabaja la mayor parte del tiempo en la calle, visitando potenciales clientes, tratando de cerrar tratos, y por ello no manejan computadores sino que manejan celulares o tabletas corporativos. Estos dispositivos le ofrecen a esta fuerza de ventas la comodidad y seguridad en el trabajo diario con las aplicaciones del negocio y al mismo tiempo le permiten estar conectado con sus clientes y potenciales compradores.

Es común que la fuerza de ventas y el personal operativo usen celulares corporativos puesto que el dinamismo de su trabajo hace necesario que tengan ese dispositivo como herramienta de trabajo

Es así como surge la siguiente pregunta: es posible monitorear el comportamiento de los colaboradores mientras usan este dispositivo corporativo?, por fortuna con The Fraud Explorer la respuesta es: sí.

Lo logramos haciendo I+D

En ningún manual o curso en internet enseñan cómo monitorear WhatsApp, Telegram, Outlook, Gmail o aplicaciones de colaboración en un celular. No tuvimos ninguna guía, lo cual nos llevó a dedicar tiempo de investigación y desarrollo para poder lograr que se monitorearan las interacciones humanas en estas aplicaciones y hacer posible el sueño de monitorear con la teoría del triángulo del fraude estos dispositivos.

Qué monitoreamos en un celular

Partiendo de la base que ya existe un consentimiento, que el celular y el plan de datos es 100% corporativo y que se tiene una política de uso aceptable del dispositivo, lo que se puede monitorear a través del agente de The Fraud Explorer es:

- WhatsApp: mensajes entrantes y salientes, comunicaciones uno a uno y grupales, de contactos guardados o no guardados en el celular, independiente si son chats protegidos o no.

- Outlook y Gmail: correos electrónicos salientes, redactados desde el dispositivo, dependiendo de la aplicación corporativa de colaboración usada en la organización.

- Telegram: todos los mensajes que el colaborador escribe y también todos aquellos que recibe, independiente de si es con un contacto o con grupos de Telegram.

- SMS: todos los mensajes de texto que se envíen a través del sistema de mensajes de texto por defecto, incluso si son mensajes con líneas desconocidas o privadas.

- Facebook Messenger: las conversaciones que se lleven a cabo en la aplicación, independiente de si son entrantes o salientes, grupales o personales.

Dependiendo de las necesidades del negocio, el equipo de NOFRAUD puede extender la funcionalidad del agente para monitorear el contenido semántico de otras aplicaciones, por ejemplo, si usa un sistema de mensajería privado.

Cómo monitoreamos las aplicaciones

El desarrollo que hicimos en NOFRAUD lo hicimos en Java, usando Android Studio, sin hacer uso de ninguna librería externa, solamente con puro código Java soportado por el Framework del fabricante.

No es requerido hackear el celular, o como comunmente se le llama “hacerle un rooteo”, porque el procedimiento de captura de datos que realizamos no es ilegal, es soportado por el fabricante. Mediante el código que programamos, leemos y estamos atentos al contenido generado por el humano en las aplicaciones, todo con su consentimiento.

La siguiente porción de código muestra a grandes rasgos cómo leemos la información que circula en otra aplicación a través de nuestro agente:

import android.accessibilityservice.AccessibilityService;

public class AccessibilityHelper extends AccessibilityService {

@Override public void onAccessibilityEvent(AccessibilityEvent event) {

final int eventType = event.getEventType();

String eventText = null;

switch (eventType)

{

case AccessibilityEvent.TYPE_VIEW_TEXT_CHANGED:

eventText = event.getText().toString();

if (event.getPackageName().toString().contains("whatsapp")) ...

if (event.getPackageName().toString().contains("telegram")) ...

break;

}

}

}

El código mas o menos traduce en lógica algorítmica: vamos a tener una aplicación registrada en los servicios de accesibilidad que esté pendiente de las aplicaciones que se usan en el celular. Una vez que sepa que la aplicación es WhatsApp o Telegram, intentaremos estar atentos a los cambios de texto que se produzcan (interacciones) y de ahi en adelante usaremos una lógica de programación para poder capturarlos y procesarlos.

Las interfaces de la aplicación

Nuestra APP, según explicamos anteriormente, está “atenta” de las aplicaciones que se usen el celular y si coinciden con las registradas, procedemos a estar de nuevo “atentos” a las interacciones de tipo texto que se produzcan. Son aproximadamente 1532 líneas de código en Java que ejecutan toda la lógica de operación.

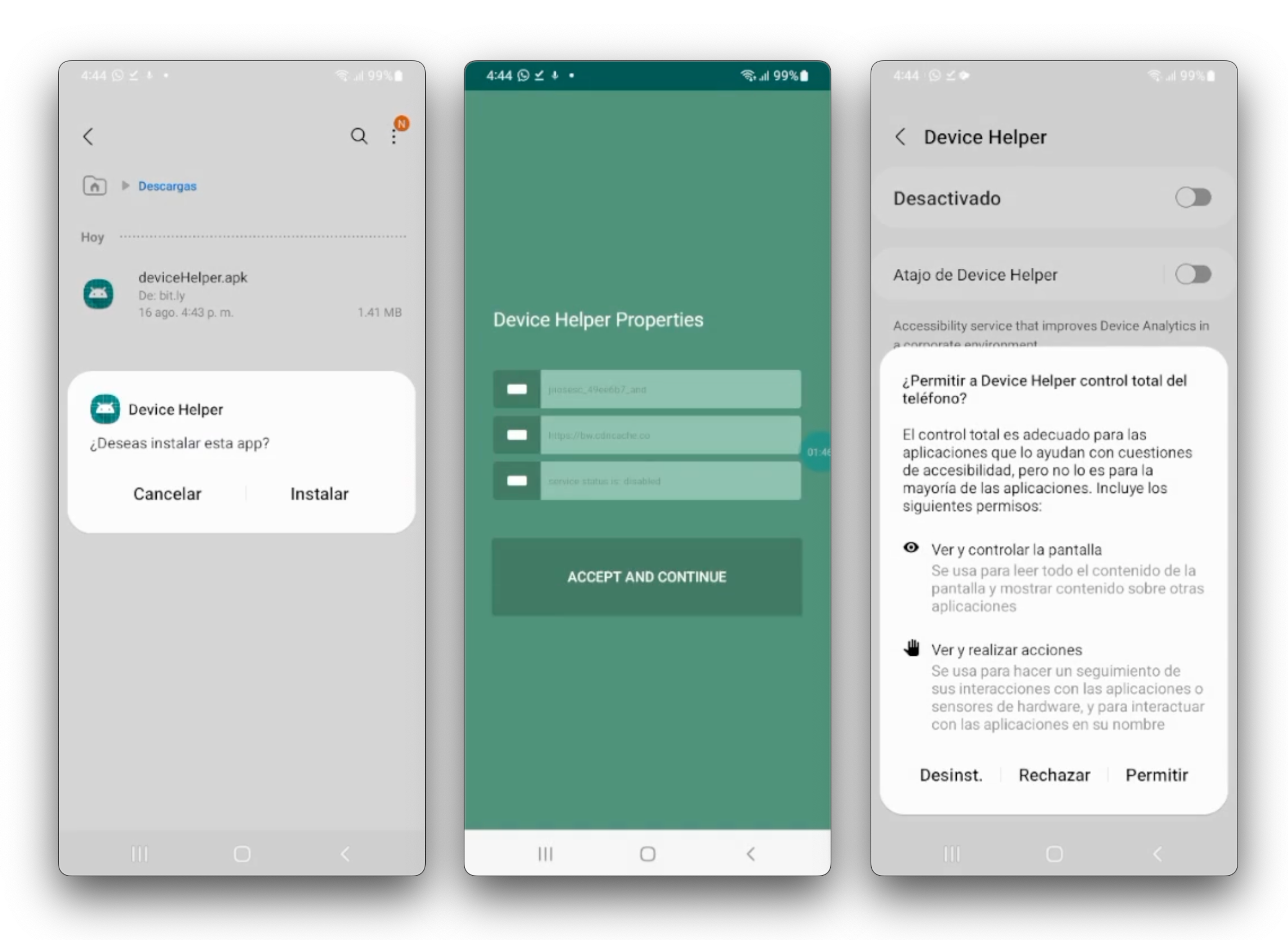

Una vez se compila la aplicación y está disponible en formato APK, ésta se integra con el constructor de agentes de la consola central The Fraud Explorer, quien inyectará los parámetros necesarios de conexión como la URL, las credenciales de conexión, el puerto, entre otros. Al terminar de descargar la APP, estaría lista para instalarse en el dispositivo Android como mostramos a continuación.

Se instala como cualquier aplicación APK, solicita explícitamente el consentimiento de monitoreo y ofrece una interfaz sencilla simplemente para indicar que el software está operando normalmente.

Instalación de la aplicación

La instalación manual del agente es muy sencilla y lo indicamos a continuación para que se haga una idea de lo que debe hacer en cada dispositivo y de la capacidad técnica que deeb tener su personal de tecnología para el despliegue:

- Preparación de la identificación del equipo: verificar que el celular pueda identificarse a través de correo electrónico (configurando una cuenta con Google), mediante la creación del contacto (ME ó YO), la creación de la tarjeta de presentación (Mi tarjeta) o mediante el nombre del celular en su configuración principal.

- Permitir la instalación de paquetes externos: dependiendo de la versión de Android, esto se configura de una manera u otra. En versiones antiguas (4.4) esta configuración se encuentra en Configuración -> Seguridad -> Orígenes desconocidos. En otras versiones mas modernas es suficiente con específicar en Seguridad y Privacidad -> Ajustes adicionales -> Instalar aplicaciones de fuentes externas -> Chrome o Archivos (sí).

- Descargar la aplicación Device Analytics: entrar a Google Chrome y digitar la URL de descarga proporcionada por el equipo de NOFRAUD y darle al botón descargar ignorando la advertencia de seguridad.

- Instalar la aplicación Device Analytics desde Chrome: estando en Chrome, darle al botón Abrir, luego Instalar y posteriormente darle al link Instalar de todas formas, ignorando la advertencia de seguridad de Play Protect.

- Abrir la aplicación Device Analytics después de instalar: inmediatamente después de instalar, darle al botón Abrir y luego darle Permitir al diálogo que aparece pidiendo que se permita acceder a los contactos. En este punto, al estar la aplicación abierta, se le puede dar al botón ACCEPT AND CONTINUE.

- Habilitar la aplicación Device Analytics: en Configuración -> Accesibilidad, habilitar el servicio Device Helper y aceptar los diálogos. En celulares con HUAWEI, esta opción se encuentra en Configuración -> Asistencia Inteligente -> Accesibilidad -> Device Helper.

- Deshabilitar la gestión de batería para la aplicación Device Analytics: algunos celulares deshabilitan el servicio de accesibilidad con el objetivo de ahorrar batería. Para impedir que el servicio sea parado definitivamente, se debe entrar a Configuración -> Batería -> Inicio de aplicaciones -> Device Helper. En otras versiones de Android se encuentra en Configuración -> Batería -> Optimización de batería -> Todas las aplicaciones -> Device Helper.

Se puede realizar una instalación automática y masiva siempre y cuando se tenga con un MDM (Mobile Devices Management) en la organización.

Conclusiones

Se puede monitorear el comportamiento humano de un colaborador en el celular corporativo, en las aplicaciones que autorice el negocio, como el correo pero también las de mensajería. Este monitoreo, de propósito antifraude, encontrará comunicaciones sospechosas entre colaboradores y terceros, sean proveedores o clientes y las enviará a la consola central de The Fraud Explorer, para que con la ayuda de la IA se generen las mejores alertas al servicio de la prevención y la detección del actos anti éticos.

Referencias

(Java for Android, 2024) Android Studio Developer guide

Acerca de NOFRAUD

NOFRAUD es la compañía que desarrolla el software antifraude The Fraud Explorer y apoya a personas y empresas a enfrentar y solucionar sus retos en materia de fraude interno, corrupción y abuso corporativo. NOFRAUD ha creado la base de datos conductual de actos deshonestos más grande del mundo en Español e Inglés, que sirve para que la inteligencia artificial encuentre patrones sospechosos de corrupción al interior de las organizaciones.

Mejoramos la capacidad de las organizaciones incrementando sus beneficios, arrebatándole a los perpetradores la posibilidad de afectar negativamente los ingresos a través del fraude, la corrupción, el abuso corporativo y la generación de ambientes tóxicos.

Contacte conmigo en » jrios@nofraud.la y Visítenos en » www.nofraud.la.